Introducción general

Con este tema damos comienzo a los contenidos sobre ciberseguridad, dirigidos a toda la comunidad universitaria de la UPCT.

Vamos a dar una visión general a la problemática actual de la ciberseguridad y cómo nos puede afectar como usuarios de las TIC, tanto en el ámbito profesional como en el personal. No debemos olvidar que la inmensa mayoría de los ciberataques a empresas y organizaciones se inician de una de las dos formas siguientes:

- Usando contraseñas o credenciales de acceso robadas (que se han obtenido engañando al usuario mediante técnicas de "ingeniería social") o "adivinadas" (que se han obtenido por el uso de contraseñas débiles).

- Aprovechando vulnerabilidades en los equipos de los usuarios: porque no están debidamente actualizados y parcheados; o porque se han instalado programas desde fuentes no fiables; o porque tienen habilitado el acceso remoto, entre otras causas.

Esto nos lleva a la conclusión inmediata de que nosotros, como usuarios, tenemos un papel muy importante en la seguridad global de los sistemas de información de la universidad y debemos tener las herramientas y conocimientos básicos para poder hacer un uso seguro de las TIC.

Ese es el objetivo de todo lo que veremos a partir de ahora: que tomemos conciencia de la importancia de un uso seguro de las TIC y que aprendamos de forma sencilla y práctica cómo hacerlo.

Los temas que se tratarán en cada uno de los apartados son los siguientes:

1. Introducción, visión general y seguridad en la UPCT

2. Cuentas y contraseñas

3. El correo electrónico

4. El puesto de trabajo: Medidas de protección

5. Dispositivos móviles: Riesgos y protección

6. La información: El activo imprescindible de la Universidad

La problemática de la Seguridad TIC

Empezaremos por dar una visión panorámica de la ciberseguridad, comentando:

• Los riesgos generales

• Los riesgos más“concretos”: que nos afectan de una forma más directa como usuarios de las TIC

• Riesgos globales, pues hay ciberamenazas que pueden suponer riegos a nivel mundial (tales como la ciberguerra, el ciberespionaje, sabotajes de infraestructuras críticas, etc.)

Continuaremos con un "Glosario" en el que presentaremos términos específicos que usaremos en los siguientes módulos, para poder entender el “lenguaje” propio del mundo de la ciberseguridad y qué significan determinadas amenazas.

Aportaremos algunos datos de interés:

- Métodos más típicos de ataque

- Vulnerabilidades en el software

- Incremento en incidentes gestionados

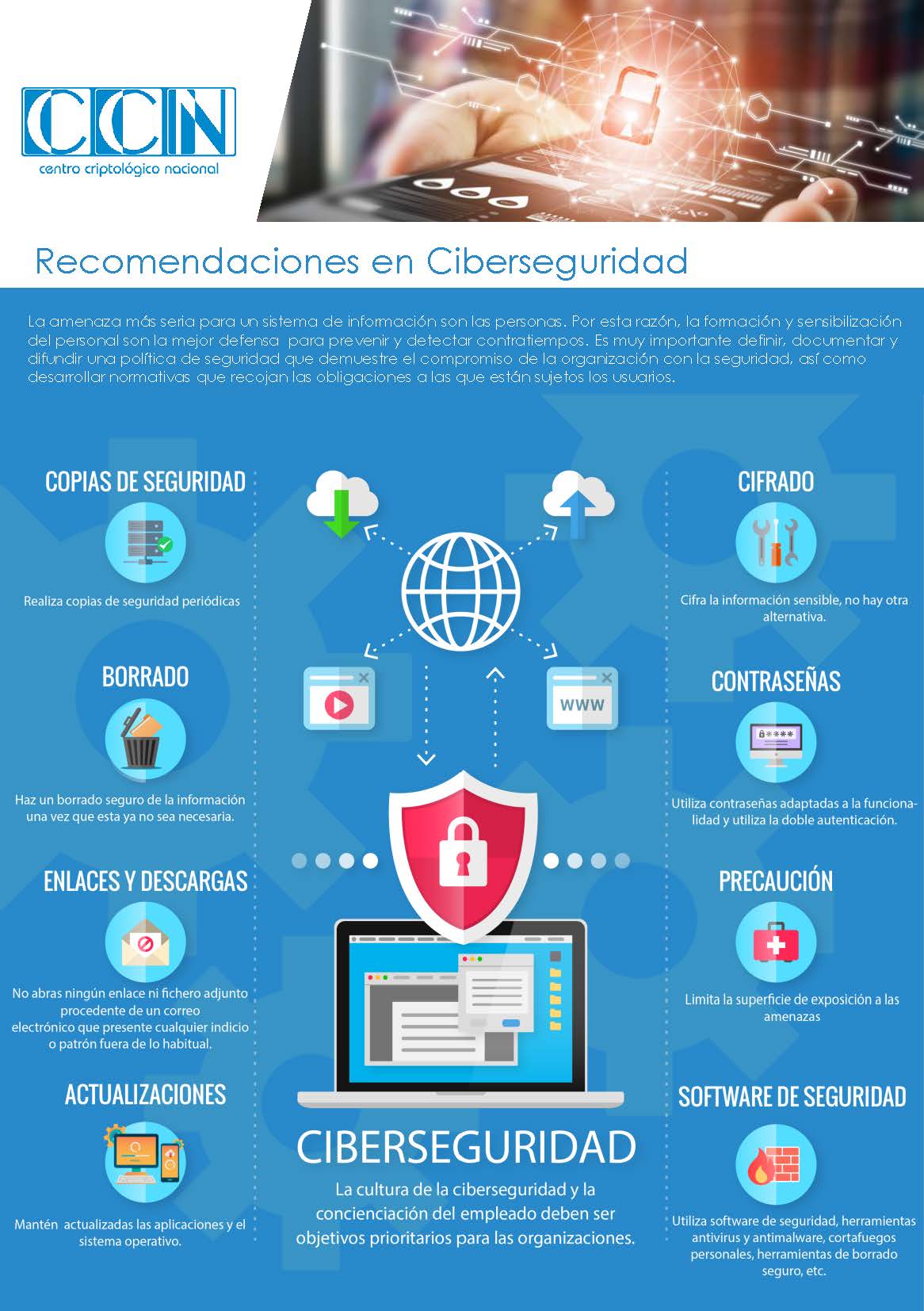

Y veremos que para afrontar estos riesgos no es suficiente la tecnología; nosotros, como usuarios, tenemos un papel muy relevante. Para facilitarnos esta tarea, expondremos una lista de consejos prácticos, entre los que podemos resaltar los siguientes:

- Cuidado con los CORREOS ELECTRÓNICOS

- Necesidad de Actualizar SOFTWARE (sobre todo el sistema operativo y los navegadores de Internet)

- Cuidado con el uso que hacemos de CONTRASEÑAS

Finalizaremos con una visión general de los aspectos más relevantes de la Normativa de Seguridad de la UPCT:

- Cuentas de usuario: responsabilidad, compartir, contraseñas fuertes

- Uso de equipos: actualizaciones, antivirus, software que se usa, control

- Acceso a red y correo

- Privacidad y monitorización

Consejos prácticos y Normativa de seguridad UPCT

Una vez vistos los riesgos y peligros que pueden conllevar el uso de las TICs, es momento de aportar unos consejos básicos que nos ayudarán mucho y evitarán en gran medida que seamos víctima de un ciberincidente.

A lo largo de todas estas sesiones iremos entrando más en detalle sobre muchos de ellos, pero, a modo de resumen, hay tres aspectos que debemos cuidar especialmente pues son los principales puntos por los que el atacante va a querer engañarnos o ganar a cceso a nuestros equipos:

- Contraseñas y credenciales de acceso en general: deben ser suficientemente fuertes y no debemos compartirlas.

- Correo electrónico: debemos estar en guardia antes correos maliciosos (spam, phishing).

- Equipo (PC, móvil, tablet): debemos asegurarnos de que está siempre debidamente actualizado, de que disponemos de antivirus y de que el software que instalamos está debidamente licenciado y lo descargamos de un sitio fiable.

La Normativa de Seguridad de la UPCT se aprobó en Consejo de Gobierno el 17 de diciembre de 2020.

Se añade a este tema como uno de los documentos de referencia que debe ser leído para la superación de este módulo.

Los usuarios de la red y de los servicios informáticos de la UPCT deben mantener la integridad de los recursos basados en los sistemas de información, evitar actividades destinadas a obtener accesos no autorizados o suplantación de identidad, respetar los derechos del resto de usuarios, no acaparar los recursos compartidos con el resto de usuarios, respetar las políticas de licencias de software y colaborar en evitar, identificar y resolver los incidentes de seguridad por los que se puedan ver afectados.

Documentos de referencia

Breve test como resumen de algunos conceptos importantes

Infografía